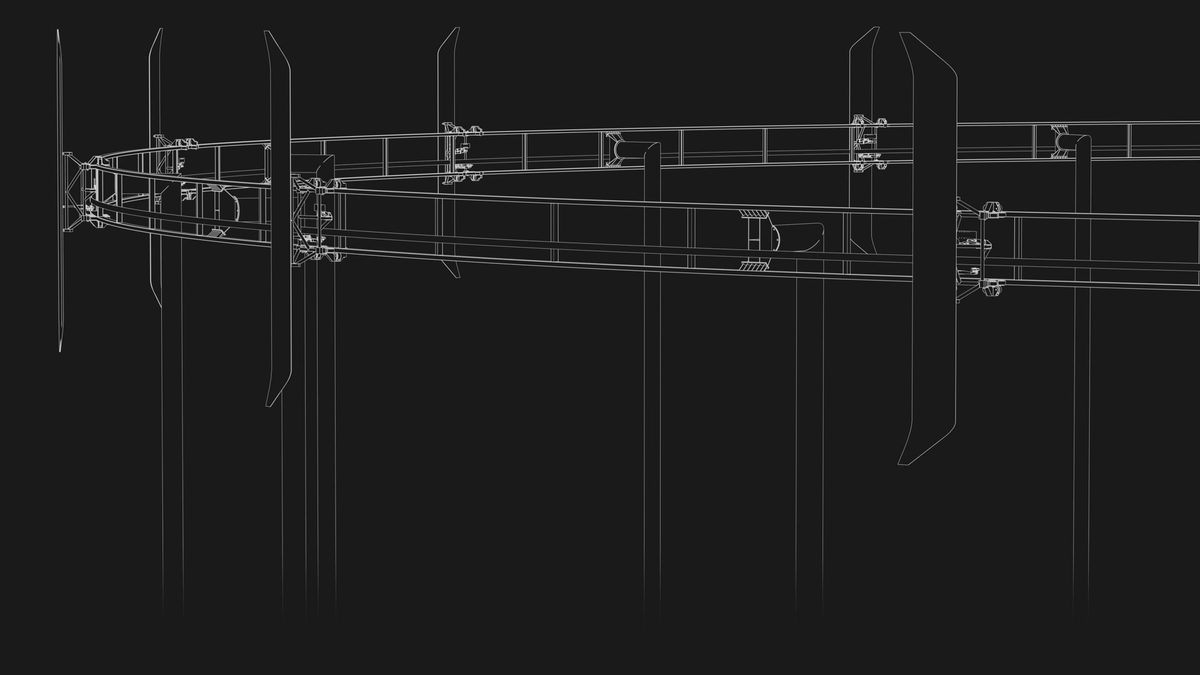

Der beliebte ESP32 -Microchip von Espressif, der in über eine Milliarde Geräte eingebettet ist, wurde mit einer undokumentierten „Hintertür“ in seiner Bluetooth -Firmware identifiziert. Diese Offenbarung war gemacht von spanischen Forschern von Tarlogic Security während des Wurzelns in Madrid.

Der ESP32 ist ein kostengünstiges, low-Power-System-on-Chip (SOC), das für seine Wi-Fi- und Bluetooth-Funktionen hoch geschätzt wird und es für das Internet der Dinge (IoT) und eingebettete Systeme geeignet ist. Die Ergebnisse von Tarlogic zeigen, dass die versteckten Befehle des ESP32 Angreifer es ermöglichen, vertrauenswürdige Geräte zu fälschen, auf vertrauliche Informationen zuzugreifen, über Netzwerke zu pivotieren und anhaltende Malware -Infektionen zu erstellen, die eine breite Palette von Geräten von intelligenten Schlössern bis hin zu medizinischen Geräten beeinflussen.

Während ihrer Untersuchung entdeckte Tarlogic 29 geheime Lieferanten-spezifische Befehle in der Bluetooth-Firmware der ESP32. Diese Befehle ermöglichen eine geringe Speichermanipulation, MAC-Adress-Spoofing und Paketinjektion. Diese Funktionen werden über Opcode 0x3F zugegriffen und bieten Angreifern die Rohsteuerung über den Bluetooth -Verkehr und die Sicherheitsmaßnahmen des Standardbetriebssystems.

Espresssif hat nicht geklärt, ob dies ein Fehler oder eine absichtliche Einbeziehung war. Diese Unsicherheit wirft Bedenken bei Sicherheitsfachleuten hinsichtlich der Anfälligkeit von IoT -Geräten unter Verwendung des ESP32 auf und ob Firmware -Updates die potenziellen Risiken mindern können.

Einige Analysten, einschließlich Xeno Kovah, argumentieren jedoch, dass die Charakterisierung dieses Problems als „Hintertür“ übertrieben ist. Kovah Staaten dass die identifizierten Lieferanten-spezifischen Befehle (VSCs) Standardfunktionen in Bluetooth-Controllern sind, wobei jeder Hersteller diese Funktionen als Teil ihrer Softwareentwicklungskits (SDKs) implementiert. Diese VSCs ermöglichen Firmware -Updates und bieten Debugging -Funktionen und sind im Allgemeinen dokumentiert, obwohl einige Unternehmen wie Broadcom sie nicht vollständig offenlegen.

Nach diesem Feedback änderte Tarlogic ihren Bericht und bezeichnete die VSCs eher als „versteckte Funktionen“ als als Hintertür. Kovah weist auch darauf hin, dass das Vorhandensein ähnlicher VSCs in zahlreichen Bluetooth -Controllern anderer Unternehmen wie Texas Instruments und Broadcom ein breiteres Sicherheitsbedenken vorschlägt, wenn diese VSCs als Schwachstellen anerkannt werden.

Ausgewähltes Bildnachweis: Espresssif