Die Familie MacOS Ferret, die dafür bekannt ist, von nordkoreanischen APTs für Cyberspionage verwendet zu werden, hat eine neue Variante namens Flexible-Ferret eingeführt, die derzeit von Apple implementiert wird.

Flexible-Ferret-Malware-Variante entziffern die XProtect-Maßnahmen von Apple

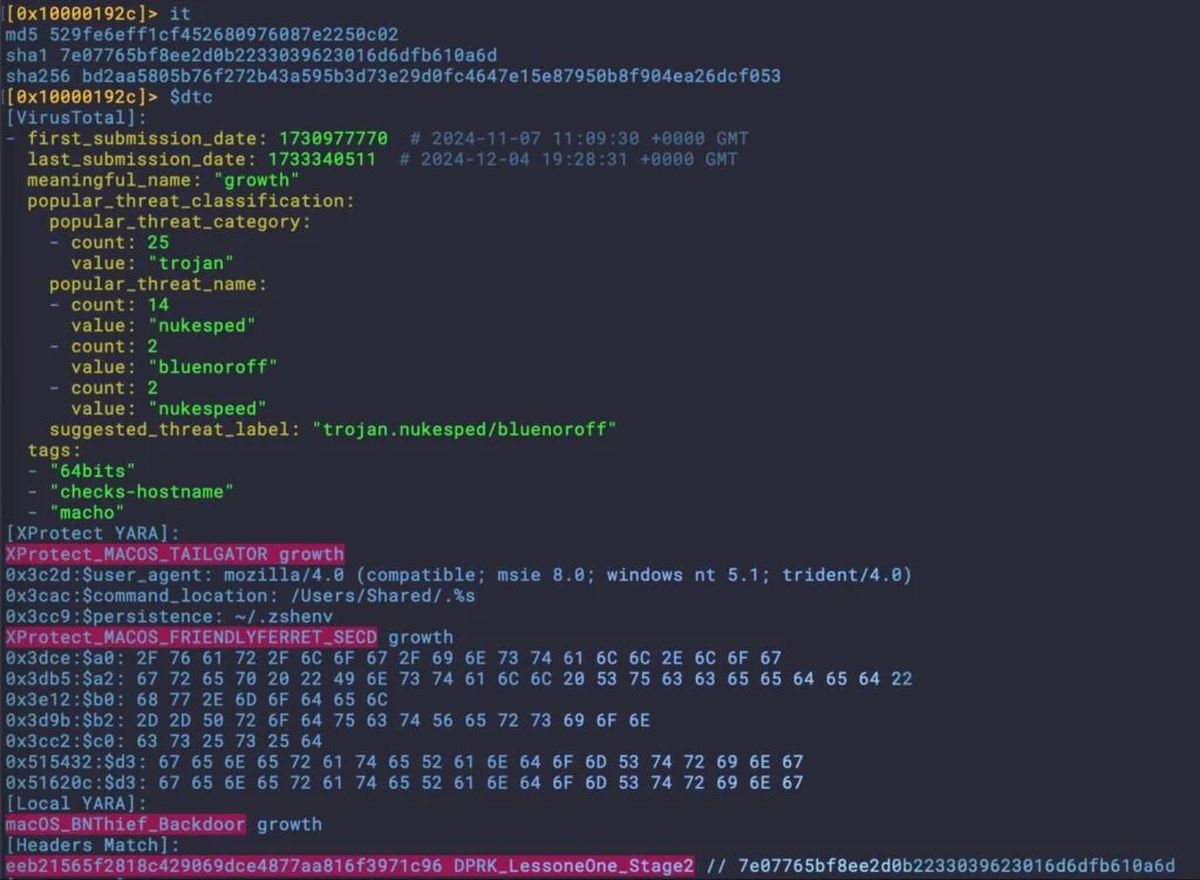

Diese Erkennungsresistante Variante war identifiziert Von Forschern von Sentinelone, die feststellten, dass die jüngste Xprotekt -Signatur -Update umgehen soll, um Frettcheninfektionen zu blockieren. Im Gegensatz zu seinen Vorgängern trägt Flexible-Ferret einen legitimen Apple-Entwickler-Signature und eine Team-ID, die seinem Betrieb eine Täuschungsebene verleiht.

Die Ferret Malware -Familie ist mit der Kampagne „ansteckender Interviews“ verbunden, in der Bedrohungsakteure die Opfer dazu bringen, Malware zu installieren, indem sie sich als Jobinterviewer ausgeben. Berichten zufolge begann diese Kampagne im November 2023 und umfasste mehrere Malware -Varianten wie Frostyferret_Ui, Friendlyferret_secd und Multi_Frostyferret_CMDCodes – alle wurden im letzten XProtect -Update von Apple behandelt.

Flexible-Ferret weicht XProtect aus

Die Analyse von Sentinelon ergab, dass die neue flexible Ferret-Variante unter Xprotect Version 5286 unentdeckt wurde. Durch die laufende Untersuchung entdeckten sie eine Chromeupdate-Variante, die als Mac-installer.installeralert bekannt ist, das auch mit einer gültigen Apple-Entwickler-ID und einer Team-ID unterzeichnet wird, wodurch deren Verbindung zur vorhandenen Ferret-Familie aufrechterhalten wurde.

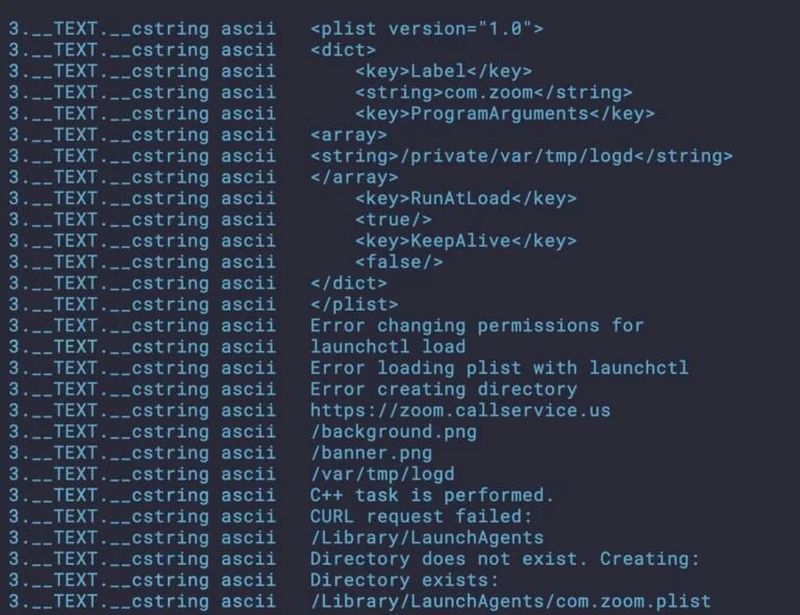

Der Malware -Dropper, das versus.pkg bezeichnet wird, enthält zwei Anwendungen – stallealert.app und versus.app – und einen eigenständigen Binary namens „Zoom“. Bei der Ausführung stellt der „Zoom“ -Kinärer eine verdächtige Domäne verbunden, die nicht zu Zoomdiensten zu tun hat und die Systemberechtigungen erhöht. Gleichzeitig generiert InstallerAnt.App eine Fehlermeldung, die die Warnungen für MacOS -Gatekeeper bei der Bereitstellung eines Persistenzagenten nachahmt.

Trotz der Teilen von 86% Code-Ähnlichkeit mit dem Chromeupdate wurde der Mac-Installer erst mit XProtect gekennzeichnet, wenn er mit einer widerrufenen Entwickler-ID in Verbindung gebracht wurde, die es den Forschern ermöglichte, weitere flexible Ferret-Proben aufzudecken.

Laut Sentinelone veranschaulicht die Kampagne „Ansteckungsinterview“ beispielhaft laufende Manöver, bei denen die Gegner signierte Anwendungen in funktionell ähnliche nicht signierte Versionen anpassen, um Sicherheitsmaßnahmen zu entziehen. Dies schließt verschiedene Taktiken ein, die auf eine breite Palette von Zielen innerhalb der Entwicklergemeinschaft abzielen, die über soziale Medien und Code-Sharing-Websites wie GitHub erleichtert werden.

Die Forscher wiesen darauf hin, dass sich Bedrohungsakteurgruppen, die sich auf macOS konzentrieren, prominente Unternehmen aus Nordkorea, China und Russland umfassen. Boris Cipot, ein leitender Sicherheitsingenieur bei Black Duck, betonte die kontinuierliche Entwicklung von Techniken zur Umgehung der Sicherheitsverteidigungen.

Das jüngste Signatur -Update von Apple zielte auf mehrere Komponenten dieser Malware -Familie ab, darunter eine Backdoor, die als Betriebssystemdatei namens com.apple.secd verkleidet war, zusätzlich zu den Modulen von ChromeUpdate und CameraAccess -Persistenz. Bemerkenswerterweise weisen Komponenten in der Familie Ferret Malware Gemeinsamkeiten mit anderen, die mit DPRK -Kampagnen verbunden sind, einschließlich Dateifreigabe über Dropbox und IP -Auflösung über api.ipify.org auf.

Ausgewähltes Bildnachweis: Wesson Wang/Unsplash