Es ist eine neue Cyber-Bedrohung namens DoubleClickjacking aufgetaucht, die eine Zwei-Klick-Sequenz ausnutzt, um bestehende Web-Sicherheitsmaßnahmen zu umgehen, und möglicherweise zu Kontoübernahmen auf großen Websites führt. Von Sicherheitsforscher entdeckt Paulos YibeloDieser raffinierte Angriff manipuliert das Timing zwischen Klicks und birgt erhebliche Risiken für Benutzer.

Neue Cyber-Bedrohung DoubleClickjacking nutzt Klicks zur Kontoübernahme aus

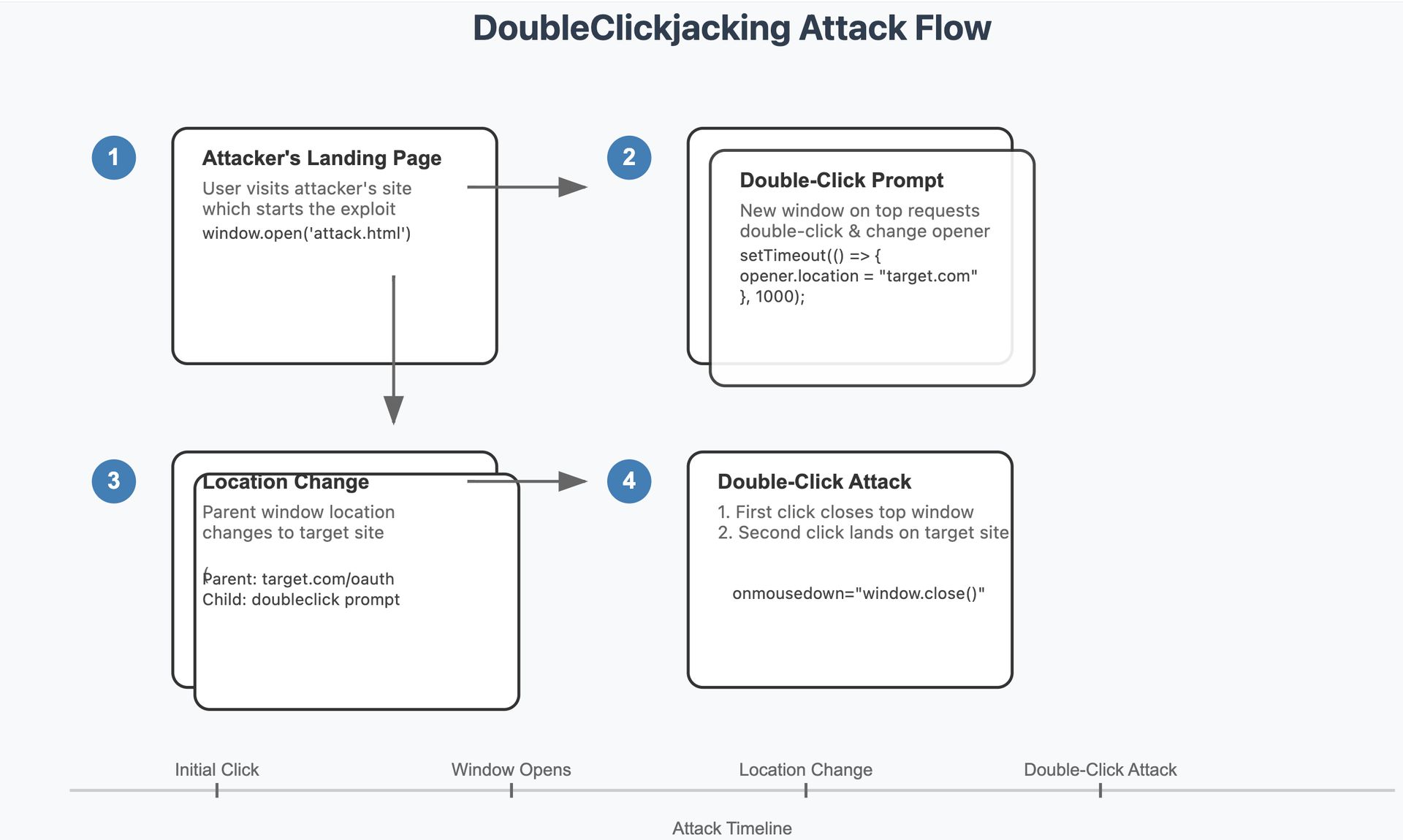

DoubleClickjacking basiert auf dem Konzept des Clickjackings, das Benutzer typischerweise dazu verleitet, unwissentlich auf versteckte oder getarnte Schaltflächen zu klicken. Traditionelle Abwehrmaßnahmen wurden in modernen Browsern verstärkt – wie etwa das standardmäßige Setzen von Cookies auf „SameSite: Lax“ – doch DoubleClickjacking umgeht diese Maßnahmen. Bei dem Angriff handelt es sich um eine subtile Manipulation, bei der Benutzer dazu verleitet werden, auf eine harmlose Eingabeaufforderung zu doppelklicken. Während dieser Sequenz nutzen Angreifer das Ereignis-Timing aus, um den Inhalt des übergeordneten Browserfensters mit einer sensiblen Seite, etwa einem OAuth-Autorisierungsdialog, auszutauschen und so die Autorisierung böswilliger Aktionen mit dem zweiten Klick zu ermöglichen.

Der Prozess beginnt, wenn ein ahnungsloser Benutzer die Website eines Angreifers besucht und glaubt, er müsse doppelklicken, um zu bestätigen, dass es sich nicht um einen Roboter handelt. Beim Klicken öffnet sich das neue Fenster, und während der Benutzer sich auf den Doppelklick vorbereitet, wird der Inhalt der übergeordneten Site geändert. Das Schließen des oberen Fensters beim ersten Klick und die Landung auf einem sensiblen Element beim zweiten Klick ermöglicht es Angreifern, sich unbefugten Zugriff auf Konten zu verschaffen.

Bei betroffenen Websites besteht das Risiko von Kontoübernahmen, unbefugtem Anwendungszugriff mit umfangreichen Datenprivilegien und Änderungen an wichtigen Kontoeinstellungen oder Finanztransaktionen. Große Websites, die auf OAuth basieren, darunter Salesforce, Slack und Shopify, wurden als anfällig für diesen Angriff hervorgehoben.

Während traditionelle Abwehrmaßnahmen wie X-Frame-Options-Header und Inhaltssicherheitsrichtlinien darauf ausgelegt sind, Clickjacking zu verhindern, versagen sie bei DoubleClickjacking. Der Exploit erfordert nur minimale Benutzerinteraktion – einen bloßen Doppelklick – und ist daher besonders trügerisch. Darüber hinaus geht es über Websites hinaus und bedroht auch Browsererweiterungen wie Krypto-Wallets oder VPNs, die es Angreifern möglicherweise ermöglichen, Sicherheitsfunktionen zu deaktivieren oder Finanztransaktionen zu autorisieren.

Um dieses Risiko zu mindern, werden mehrere Strategien empfohlen. Entwickler können clientseitige Schutzmaßnahmen implementieren, z. B. die standardmäßige Deaktivierung sensibler Schaltflächen, bis eine absichtliche Benutzeraktion erkannt wird. Beispielsweise kann eine JavaScript-Lösung Schaltflächen deaktiviert lassen, bis eine Mausbewegung oder ein Tastendruck erfolgt. Langfristig werden Browser-Anbieter aufgefordert, neue Standards einzuführen, die den X-Frame-Optionen ähneln, einschließlich eines Double-Click-Protection-HTTP-Headers, um sich vor diesem Exploit zu schützen.

Hervorgehobener Bildnachweis: Kerem Gülen/Midjourney