Eine Phishing-Kampagne gegen Fertigungsunternehmen in Europa hat mithilfe von HubSpot und DocuSign rund 20.000 Microsoft Azure-Konten kompromittiert. Von der Operation, die von Juni bis September 2024 dauerte, waren vor allem Unternehmen aus der Automobil-, Chemie- und Industriebranche in Deutschland und Großbritannien betroffen. Bedrohungsakteure nutzten den Free Form Builder von HubSpot, um irreführende Formulare zu erstellen und lockten Opfer mit E-Mails, die legitime Dienste nachahmen.

Phishing-Kampagne kompromittiert 20.000 Microsoft Azure-Konten in Europa

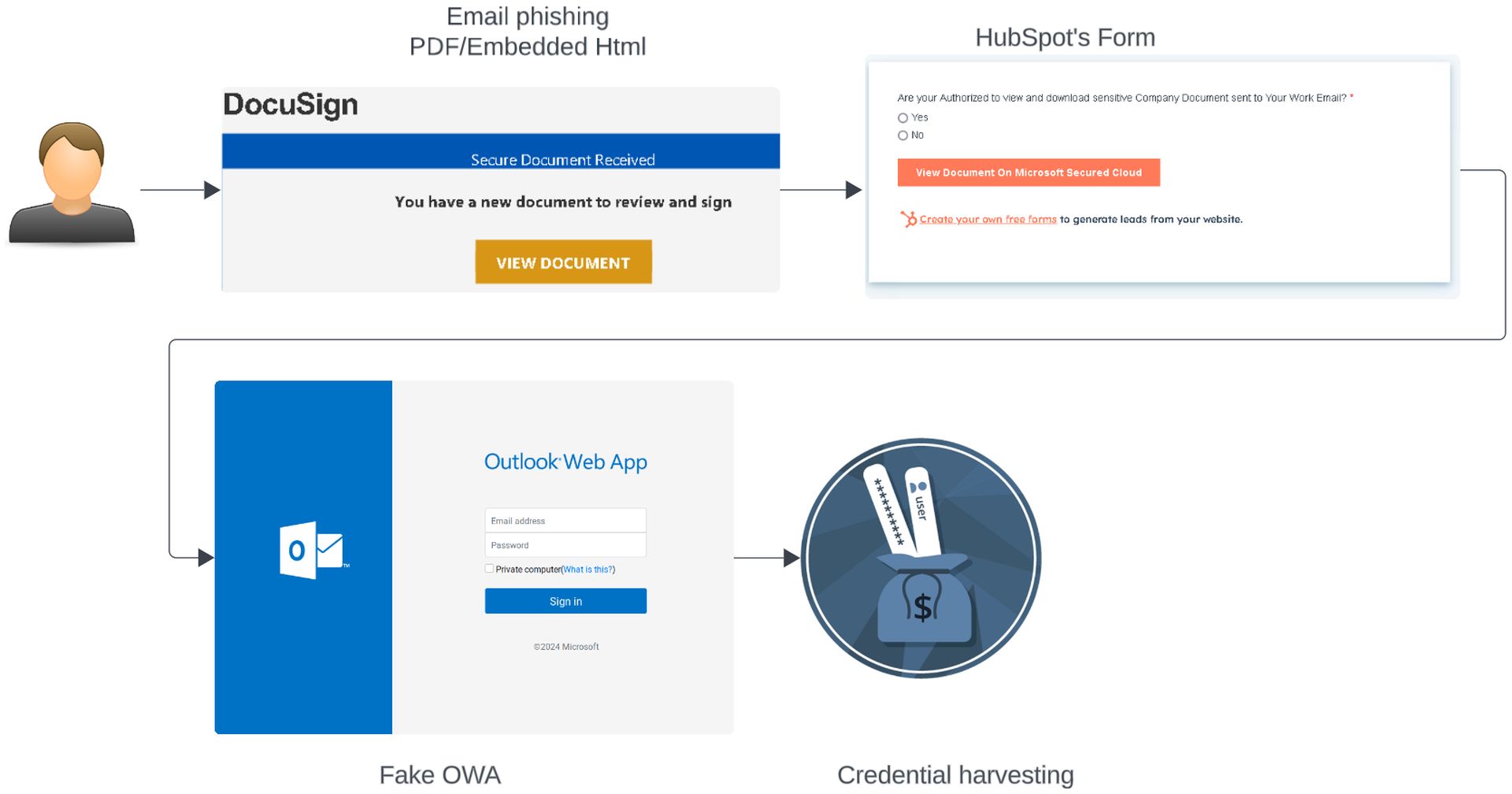

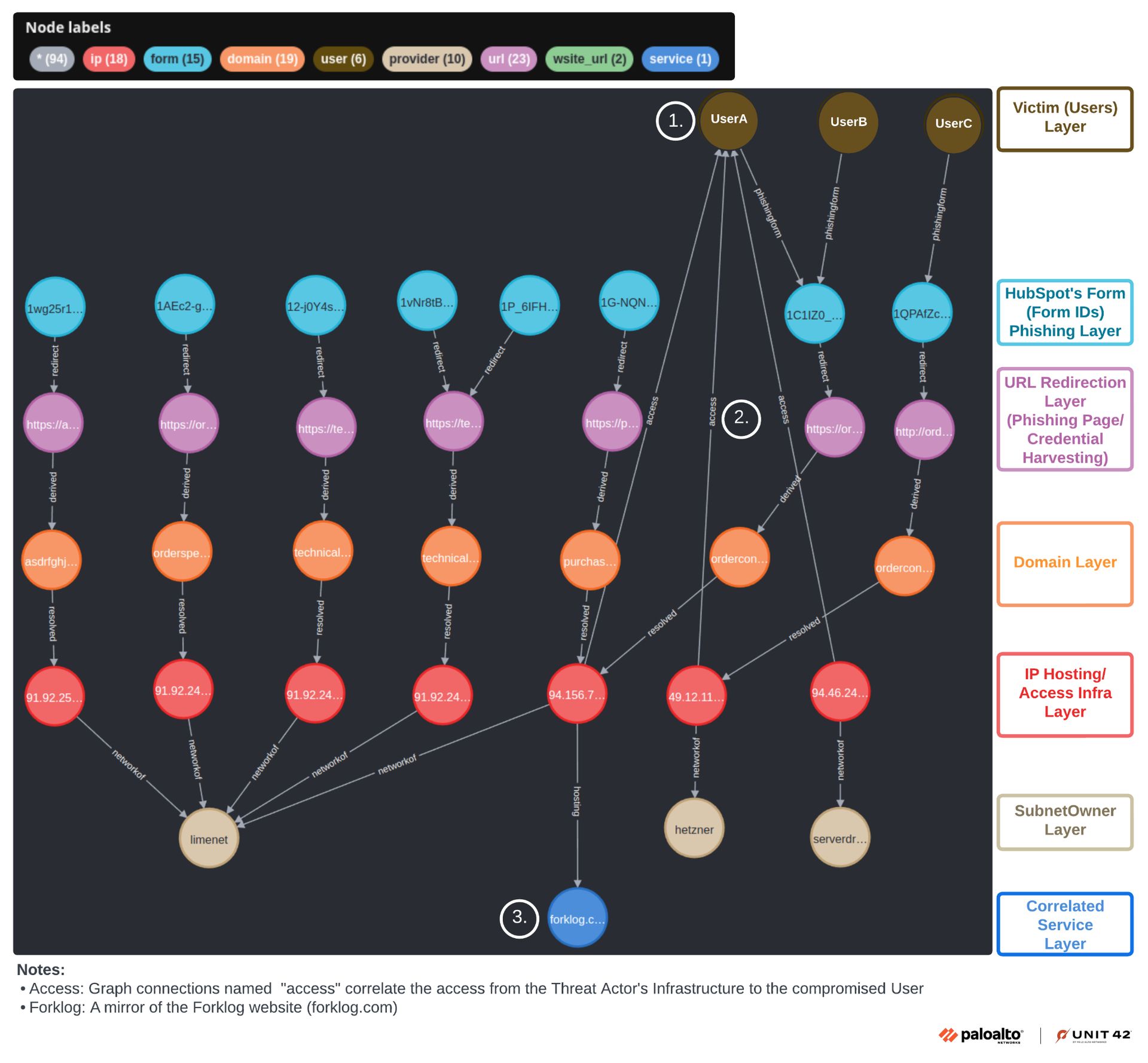

Einheit 42 von Palo Alto Networks identifiziert die Kampagne und berichteten, dass Angreifer die Online-Formulare von HubSpot als Falle nutzten, um vertrauliche Informationen zu erfassen. Sie erstellten 17 verschiedene Formulare, die legitime Anfragen nachahmen sollten Microsoft Azure Anmeldeinformationen. In diesen Formularen wurden die Opfer in schlecht formuliertem Englisch gefragt, ob sie „berechtigt sind, vertrauliche Unternehmensdokumente, die an Ihre geschäftliche E-Mail-Adresse gesendet wurden, einzusehen und herunterzuladen“? Diese Eingabeaufforderung soll angeblich den Zugriff auf kritische Dokumente erleichtern, die in der „Microsoft Secured Cloud“ gespeichert sind.

Opfer, die durch die Formulare klickten, wurden auf Seiten weitergeleitet, die sich als Microsoft Outlook Web App und Azure-Anmeldeportale ausgaben und auf „.buzz“-Domänen gehostet wurden. Diese Taktiken ermöglichten es Angreifern, Standard-E-Mail-Sicherheitsmaßnahmen zu umgehen, indem die Phishing-E-Mails mit einem legitimen Dienst (HubSpot) verknüpft wurden. Die E-Mails haben jedoch die SPF-, DKIM- und DMARC-Authentifizierungsprüfungen nicht bestanden.

Microsoft Teams ist nicht sicher: Hacker schleichen sich über Anrufe ein

Sobald Angreifer Zugriff auf die kompromittierten Konten erlangten, leiteten sie Post-Compromise-Aktivitäten ein. Sie registrierten ihre eigenen Geräte in den Konten der Opfer und stellten so den kontinuierlichen Zugriff sicher. Untersuchungen ergaben, dass sich Bedrohungsakteure häufig über VPNs verbanden, die sich in denselben Ländern wie ihre Ziele befanden, was ihnen dabei half, sich unterzutauchen. In Fällen, in denen IT-Teams versuchten, die Kontrolle über kompromittierte Konten zurückzugewinnen, veranlassten Angreifer das Zurücksetzen von Passwörtern, was zu einem Tauziehen führte Dies erschwerte die Wiederherstellungsbemühungen zusätzlich.

Die potenziellen Auswirkungen der Angriffe gehen über den Diebstahl von Anmeldedaten hinaus. Durch den Zugriff auf Azure-Konten könnten Angreifer die Berechtigungen zum Erstellen, Ändern oder Löschen von Ressourcen in den gefährdeten Cloud-Umgebungen erweitern. Sie könnten sich möglicherweise auch seitlich über das Netzwerk bewegen, um auf sensible Speichercontainer zuzugreifen, die mit den Konten der Opfer verknüpft sind.

Während die Zahl der Opfer, die Azure-Anmeldeinformationen bereitgestellt haben, ungewiss ist, vermuten Sicherheitsexperten, dass sie möglicherweise niedriger ist als die Gesamtzahl der Zielkonten, da nicht alle Opfer Azure-Infrastrukturen genutzt hätten. Nathaniel Quist von Unit 42 betonte, dass die Operation einen ehrgeizigeren Wandel hin zu Cloud-fokussierten Phishing-Angriffen darstellt. Cyberkriminelle haben es zunehmend auf Benutzeranmeldeinformationen für Cloud- und SaaS-Plattformen abgesehen, anstatt sich auf Malware zu verlassen, um Endpunktgeräte zu kompromittieren.

Hervorgehobener Bildnachweis: Microsoft