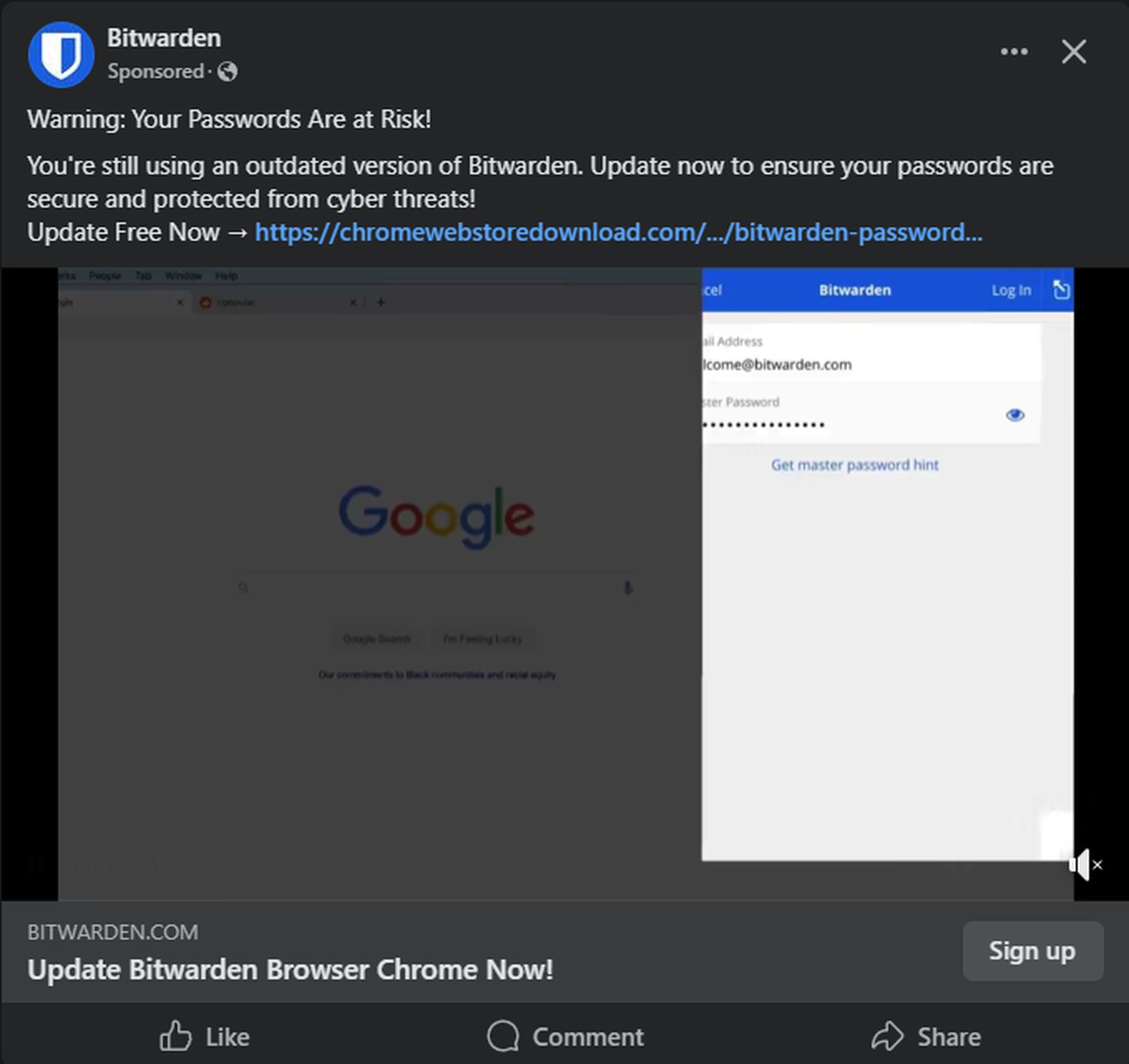

Im Laufe des Jahres 2024 zeichnete sich ein beunruhigender Trend ab, da Hacker Facebook-Anzeigen nutzen, um gefälschte Chrome-Erweiterungen zu verbreiten, die sich als legitime Passwort-Manager wie Bitwarden ausgeben. Diese raffinierte Malvertising-Kampagne macht sich die Ängste der Benutzer vor Cyber-Bedrohungen zunutze und verleitet sie zum Herunterladen schädlicher Software.

Hacker nutzen Facebook-Anzeigen, um gefälschte Chrome-Erweiterungen zu verbreiten

Bitdefender Labs hat diese Kampagnen aufmerksam verfolgt und enthüllt, dass die neueste Operation am 3. November 2024 gestartet wurde. Die Angreifer richten sich an Benutzer im Alter von 18 bis 65 Jahren in ganz Europa und vermitteln ein Gefühl der Dringlichkeit, indem sie behaupten, dass Benutzer ein kritisches Sicherheitsupdate installieren müssen. Indem sie sich als eine vertrauenswürdige Marke ausgeben, nutzen sie die Werbeplattform von Facebook effektiv aus, um das Vertrauen der Nutzer zu gewinnen.

Der betrügerische Prozess beginnt, wenn Benutzer auf eine Facebook-Anzeige stoßen, die sie warnt, dass ihre Passwörter gefährdet sind. Durch Klicken auf die Anzeige werden sie auf eine betrügerische Webseite weitergeleitet, die den offiziellen Chrome Web Store nachahmen soll. Anstelle eines sicheren Downloads werden Benutzer jedoch zu einem Google Drive-Link weitergeleitet, der eine ZIP-Datei mit der schädlichen Erweiterung hostet. Um es zu installieren, müssen Benutzer einem detaillierten Prozess folgen, der das Aktivieren des Entwicklermodus in ihrem Browser und das Querladen der Erweiterung umfasst, eine Methode, die Standardsicherheitsprotokolle umgeht.

So funktioniert die gefälschte Bitwarden-Erweiterung

Sobald die bösartige Erweiterung installiert ist, fordert sie umfangreiche Berechtigungen an, die es ihr ermöglichen, Benutzeraktivitäten online abzufangen und zu manipulieren. Wie in der Manifestdatei der Erweiterung beschrieben, funktioniert sie auf allen Websites und kann auf Speicher, Cookies und Netzwerkanfragen zugreifen. Dadurch erhalten Hacker vollen Zugriff auf sensible Informationen. Zu den Berechtigungen gehören beispielsweise:

- contextMenus

- Lagerung

- Kekse

- Registerkarten

- declarativeNetRequest

Das Hintergrundskript der Erweiterung initiiert bereits nach der Installation eine Reihe schädlicher Aktivitäten. Es sucht routinemäßig nach Facebook-Cookies und ruft wichtige Benutzerdaten ab, einschließlich persönlicher Kennungen und Zahlungsinformationen, die mit Facebook-Werbekonten verknüpft sind. Die Sensibilität der gestohlenen Daten kann schwerwiegende Folgen haben, einschließlich Identitätsdiebstahl und unbefugten Zugriff auf Finanzkonten.

Hack Microsoft gewinnt mit Zero Day Quest 4 Millionen US-Dollar

Die Nutzung legitimer Plattformen wie Facebook und Google Drive verschleiert die wahre Natur der Malware. Sicherheitsexperten empfehlen verschiedene Strategien, um die mit dieser Bedrohung verbundenen Risiken zu mindern:

- Überprüfen Sie Erweiterungsaktualisierungen über offizielle Browser-Stores, anstatt auf Anzeigen zu klicken.

- Seien Sie vorsichtig bei gesponserten Anzeigen, insbesondere solchen, die zu sofortigen Updates für Sicherheitstools führen.

- Überprüfen Sie die Erweiterungsberechtigungen vor der Installation kritisch.

- Nutzen Sie Sicherheitsfunktionen, z. B. die Deaktivierung des Entwicklermodus, wenn er nicht verwendet wird.

- Melden Sie verdächtige Anzeigen umgehend an Social-Media-Plattformen.

- Implementieren Sie eine zuverlässige Sicherheitslösung, die Phishing-Versuche und nicht autorisierte Erweiterungen erkennt und blockiert.

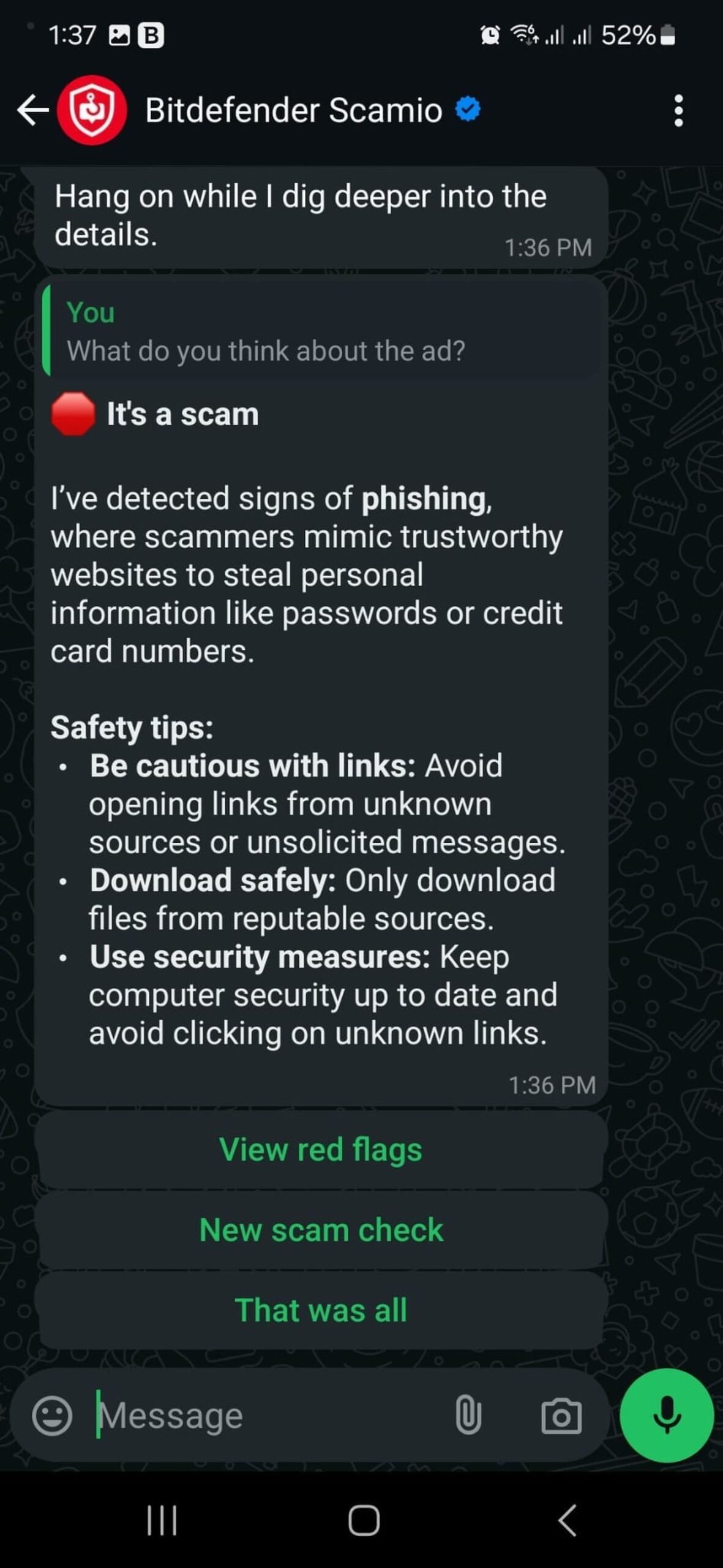

Bitdefender bietet ein Tool namens Scamio an, das Benutzern hilft, schädliche Inhalte online zu identifizieren. Es bewertet Links, Nachrichten und andere digitale Interaktionen, um potenzielle Betrügereien aufzudecken und Benutzern eine zusätzliche Verteidigungsebene zu bieten.

Hervorgehobener Bildnachweis: Soumil Kumar/Unsplash