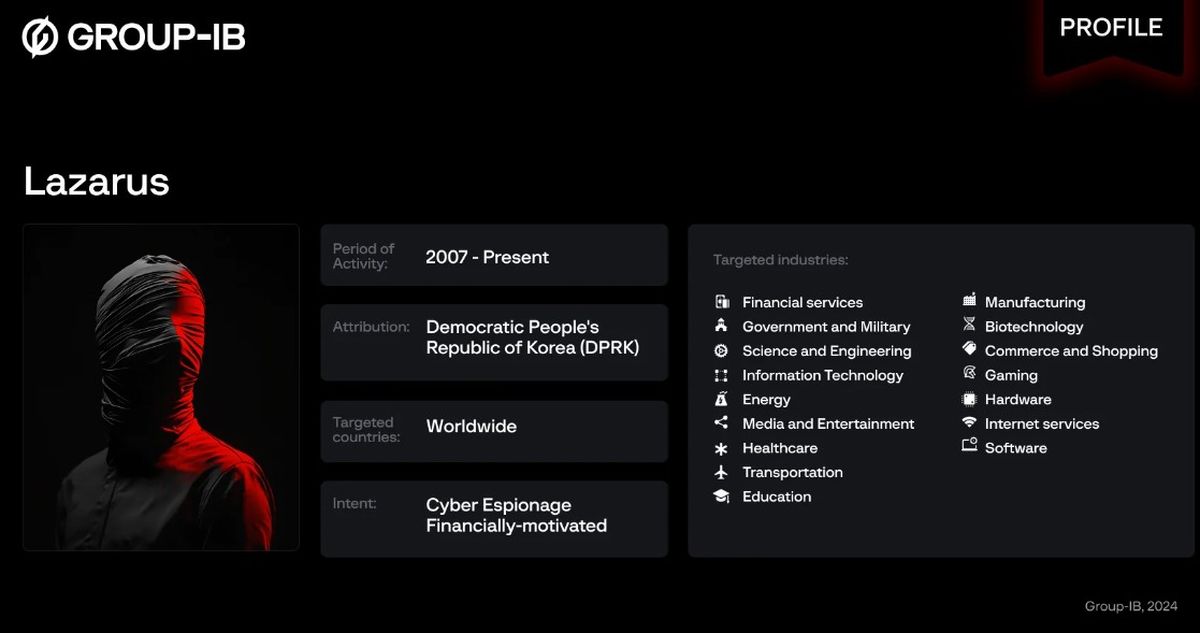

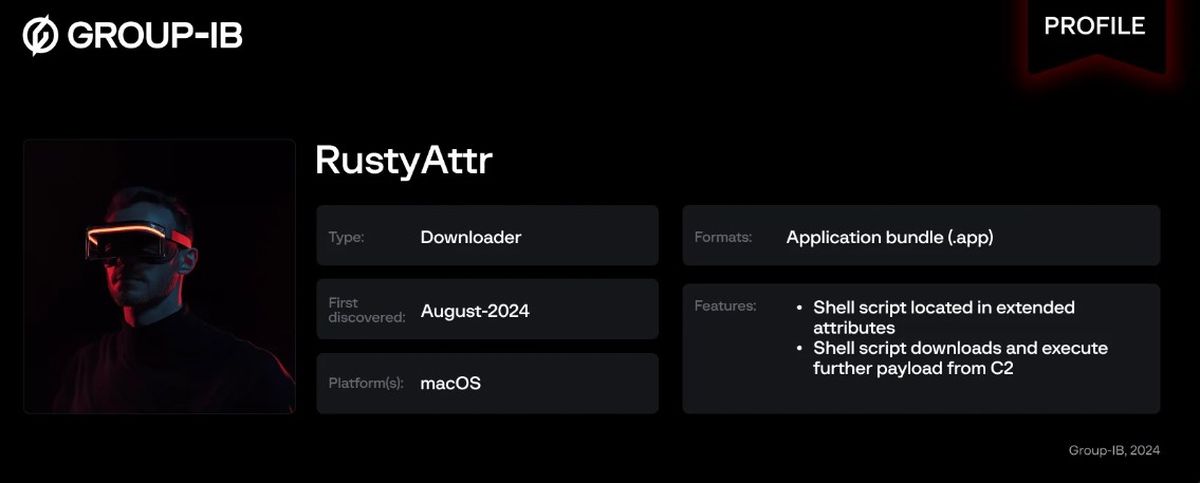

Die Lazarus-Gruppe zielt mit einer neuen Trojaner-Malware namens RustyAttr auf macOS ab und enthüllt eine fortschrittliche Methode zum Verbergen von Schadcode über erweiterte Attribute in Dateien. Aufgedeckt vom Cybersicherheitsunternehmen Gruppe-IBRustyAttr stellt eine besorgniserregende Weiterentwicklung der Taktiken dieser berüchtigten staatlich unterstützten nordkoreanischen Hackergruppe dar.

Was ist die Trojaner-Malware RustyAttr?

Forscher verknüpfen den Einsatz von RustyAttr seit Mai 2024 mit der Lazarus Group. Diese Malware verbirgt ihre schädlichen Skripte geschickt in erweiterten Attributen (EAs) von macOS-Dateien, bei denen es sich um versteckte Datencontainer handelt, die zusätzliche Informationen wie Berechtigungen und Metadaten speichern. Da diese erweiterten Attribute in gängigen Benutzeroberflächen wie Finder oder Terminal normalerweise unsichtbar sind, können Angreifer sie unauffällig ausnutzen, ohne Verdacht zu erregen. Das Befehlszeilen-Dienstprogramm „.xattr` bietet Angreifern Zugriff auf diese versteckten Elemente und ermöglicht ihnen die nahtlose Ausführung bösartiger Skripte.

In einer etwas nostalgischen Anspielung auf Techniken, die in früherer Malware wie der Adware 2020 Bundlore verwendet wurden, verwendet RustyAttr einen ähnlichen Ansatz, indem es seine Nutzlast in die erweiterten Attribute einbettet. Dies unterstreicht die ständige Weiterentwicklung von Malware-Taktiken, die sich anpassen, um die Wirksamkeit gegenüber sich weiterentwickelnden Cybersicherheitsmaßnahmen aufrechtzuerhalten.

Das von Lazarus erstellte Angriffsszenario zeigt eine clever gestaltete Anwendung, die mit dem Tauri-Framework erstellt wurde und sich als harmlose PDF-Datei ausgibt. Diese Bewerbung, die oft Stellenangebote oder kryptowährungsbezogene Inhalte enthält – Kennzeichen früherer Kampagnen von Lazarus – dient als Köder. Bei der Ausführung wird entweder eine gefälschte PDF-Datei über die Finanzierung von Spieleprojekten abgerufen und angezeigt oder es wird fälschlicherweise behauptet, dass die Anwendung die verwendete Version nicht unterstützt. Diese Taktik lenkt Benutzer geschickt ab, während versteckte Shell-Skripte ausgeführt werden, die die schädlichen Komponenten auslösen.

Interessanterweise umfasst der Mechanismus, der RustyAttr zugrunde liegt, eine JavaScript-Datei namens „preload.js“, die mit diesen erweiterten Attributen interagiert. Dieses Skript nutzt Funktionalitäten des Tauri-Frameworks, um die versteckte Malware abzurufen und auszuführen. Den Forschern der Group-IB zufolge „wird keine Benutzeroberfläche angezeigt, wenn das Attribut vorhanden ist, wohingegen bei Fehlen des Attributs eine gefälschte Webseite angezeigt wird.“ Dieses Verhalten macht die Erkennung durch Antivirenlösungen besonders schwierig, da die schädlichen Komponenten unerkannt in den Metadaten der Datei verbleiben.

Die mit RustyAttr verbundenen Anwendungen wurden ursprünglich mit einem inzwischen widerrufenen Zertifikat signiert, was es ermöglichte, den Gatekeeper-Schutz auf macOS für kurze Zeit zu umgehen. Obwohl bisher keine bestätigten Opfer identifiziert wurden, vermuten die Forscher, dass die Lazarus-Gruppe diesen heimlichen Ansatz für umfassendere zukünftige Angriffe testen könnte. Wichtig ist, dass diese Taktik neu ist und noch nicht im bekannten MITRE ATT&CK-Framework dokumentiert wurde, was Bedenken hinsichtlich der Anpassungsfähigkeit und der zunehmenden Komplexität der beteiligten Bedrohungsakteure aufkommen lässt.

Um vor dieser aufkommenden Bedrohung geschützt zu bleiben, raten Cybersicherheitsexperten Benutzern, bei Dateiquellen wachsam zu sein und unerwünschte PDF-Dateien – unabhängig davon, wie legitim sie erscheinen mögen – mit Skepsis zu behandeln. Die Aktivierung der Gatekeeper-Funktion von macOS ist unerlässlich, da sie die Ausführung nicht vertrauenswürdiger Anwendungen verhindert. Regelmäßige Updates und die Einführung fortschrittlicher Bedrohungserkennungsstrategien werden außerdem empfohlen, um solchen raffinierten Angriffen immer einen Schritt voraus zu sein.

Warum ist die RustyAttr-Malware sehr riskant?

Die Auswirkungen, wenn RustyAttr zu einer weit verbreiteten Bedrohung wird, gehen über den bloßen Exploit selbst hinaus; Sie verdeutlichen einen besorgniserregenden Trend, wie sich Malware immer komplexer und heimlicher entwickelt. In den letzten Jahren haben nordkoreanische Hacker ihre Aktivitäten erheblich ausgeweitet und greifen oft abgelegene Positionen in Organisationen auf der ganzen Welt an, mit dem Versprechen lukrativer Möglichkeiten. Während das endgültige Ziel von RustyAttr zum jetzigen Zeitpunkt noch unklar ist, besteht unbestreitbar das Potenzial für ernsthafte Schäden. Während diese Gruppe ihre Techniken weiter verfeinert, muss die Cybersicherheitsgemeinschaft wachsam bleiben und ihre Abwehrmaßnahmen als Reaktion auf solche fortgeschrittenen anhaltenden Bedrohungen kontinuierlich anpassen.

Durch den Einsatz von Taktiken mit minimaler Benutzerinteraktion und der Nutzung allgemein akzeptierter Dateitypen können Angreifer wie die Lazarus-Gruppe längere Zeit unter dem Radar bleiben und möglicherweise vertrauliche Daten oder Systeme gefährden. Für Einzelpersonen und Organisationen ist es von entscheidender Bedeutung, über diese Entwicklungen informiert und informiert zu sein, um zu verhindern, dass sie künftig Opfer von Angriffen werden, die auf diese oder ähnliche Taktiken zurückzuführen sind.

Hervorgehobener Bildnachweis: Florian Olivo/Unsplash