Erinnern Bluetooth-Spam greift iPhones an für eine lange Zeit? Nun, Wall of Flippers ist hier, um Abhilfe zu schaffen!

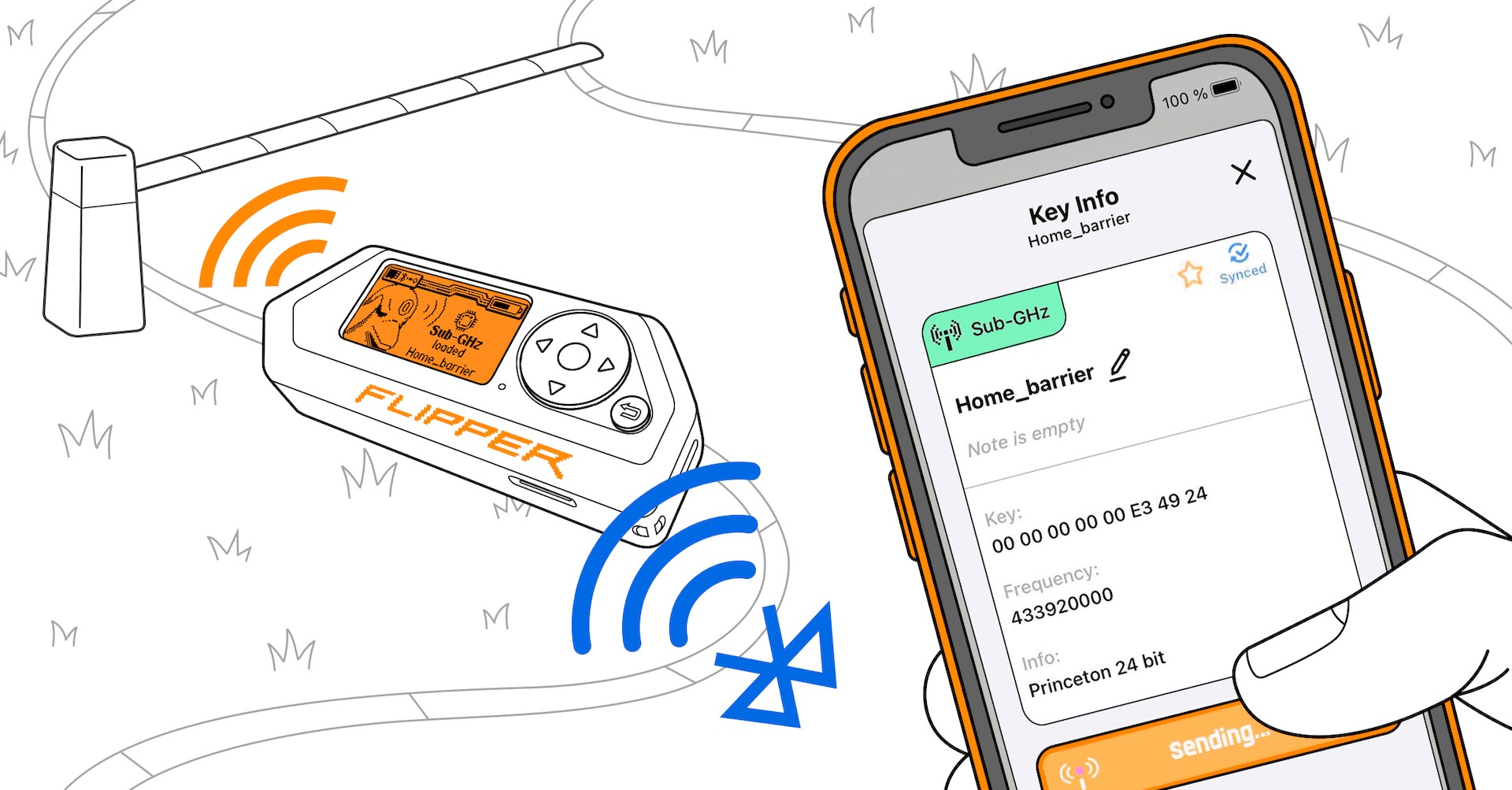

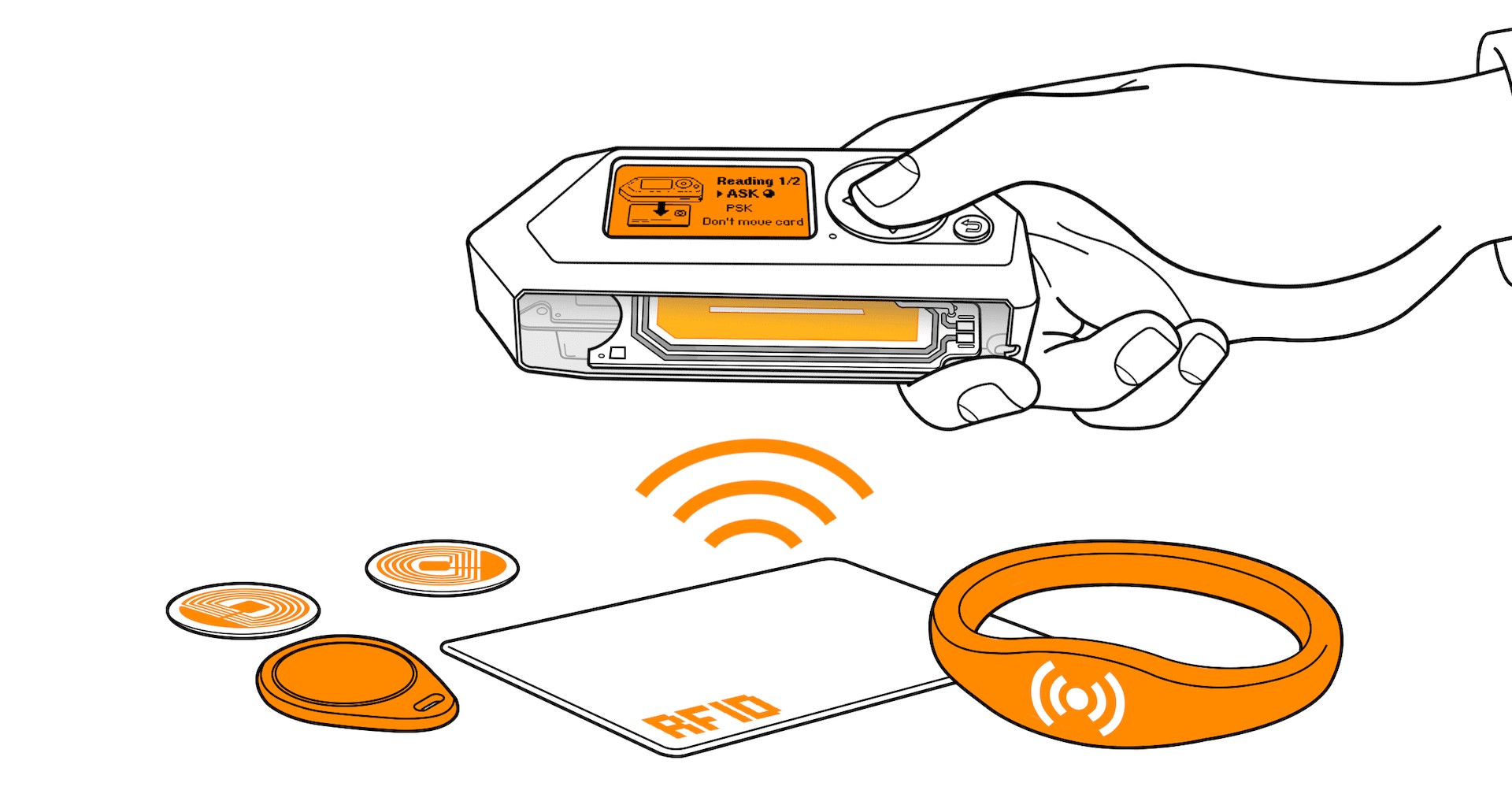

Der Flipper Zero, ein winziges Pentestgerät, ist zu einem Liebling der Sicherheitsgemeinschaft geworden. Es ist vollgepackt mit Tools zum Erkunden von Hardware, Software und drahtlosen Protokollen. Aber wie jedes mächtige Werkzeug kann es missbraucht werden. Beteiligen Sie sich an der steigenden Flut von Bluetooth-Spam-Angriffen, die durch Flipper Zero und ein wachsendes Arsenal an benutzerdefinierter Firmware vorangetrieben werden. Aber keine Angst, denn ein neuer Held ist aufgetaucht: Wall of Flippers.

Im September 2023 erlebte die Welt die Geburt von Flipper Null Bluetooth-Spam. Forscher demonstrierten die Möglichkeit, Apple-Geräte mit gefälschten Verbindungsanfragen zu bombardieren, was eine endlose Flut von Pop-ups auslöste und verheerende Auswirkungen auf die Benachrichtigungen hatte.

Obwohl es sich zunächst um einen Scherz handelte, war das Potenzial für weitere bösartige Anwendungen groß. Bald tauchte eine benutzerdefinierte Firmware auf, die die Angriffsfläche auf Android und Windows ausdehnte, Benutzer mit unerwünschter Werbung überhäufte und möglicherweise die Gerätesicherheit gefährdete.

Was ist „Wall of Flippers“?

Wall of Flippers ist ein Open-Source-Python-Projekt, das einen Hoffnungsschimmer bietet. Wall of Flippers (WoF) läuft unter Linux und Windows und überwacht kontinuierlich die Bluetooth LE-Aktivitäten in der Nähe, warnt Benutzer vor potenziellen Bedrohungen und stellt wertvolle Informationen bereit.

Wall of Flippers sucht nach bestimmten Mustern in BLE-Paketen, die auf böswillige Aktivitäten hinweisen. Es erkennt derzeit:

- Flipper Zero-Aktivität (BT muss aktiviert sein)

- iOS-Absturz-/Popup-verursachende BLE-Angriffe

- Android-Absturz-/Popup-verursachende BLE-Angriffe

- Windows Swift Pair BLE-Angriffe

- LoveSpouse BLE-Angriffe

Wall of Flippers erfasst wichtige Daten wie die MAC-Adresse, die Signalstärke und den Paketinhalt des Angreifers und ermöglicht Benutzern Folgendes:

- Blockieren Sie das störende Gerät

- Melden Sie den Angreifer

- Sammeln Sie Beweise für weitere Untersuchungen

So installieren Sie Wall of Flippers

Hier ist eine Schritt-für-Schritt-Anleitung zur Installation von WoF unter Windows:

- Python installieren:

- Gehen Sie zur Python-Downloadseite und laden Sie die Datei herunter neueste Version von Python für Windows

- Sobald der Download abgeschlossen ist, führen Sie die Installationsdatei aus und befolgen Sie die Anweisungen zur Installation von Python

- Pip installieren:

- Öffnen Sie eine Eingabeaufforderung oder ein Terminalfenster

- Führen Sie den folgenden Befehl aus, um pip zu installieren:

- $ pip install –upgrade pip

- Installieren Sie düster:

- Führen Sie den folgenden Befehl aus, um bleak zu installieren:

- $ pip install düster

- Führen Sie den folgenden Befehl aus, um bleak zu installieren:

- Klonen Sie das WoF-Repository:

- Öffnen Sie eine Eingabeaufforderung oder ein Terminalfenster

- Führen Sie den folgenden Befehl aus, um das WoF-Repository zu klonen:

- $ Git-Klon https://github.com/K3YOMI/Wall-of-Flippers

- Navigieren Sie zum WoF-Verzeichnis:

- CD in das WoF-Verzeichnis:

- $ cd ./Wall of Flippers

- CD in das WoF-Verzeichnis:

- Führen Sie das WoF-Skript aus:

- Führen Sie den folgenden Befehl aus, um das WoF-Skript zu starten:

- $ py WallofFlippers.py

- Führen Sie den folgenden Befehl aus, um das WoF-Skript zu starten:

Wenn während des Installationsvorgangs Probleme auftreten, können Sie sich an die wenden Wall of Flippers-Dokumentation auf GitHub für mehr Informationen.

Ist FlipperZero hier wirklich der Bösewicht?

Flipper Zero, ein leistungsstarkes Pen-Test-Tool, wurde kürzlich wegen seiner Rolle in der Bluetooth-Spam-Situation unter die Lupe genommen. Es ist jedoch wichtig zu erkennen, dass die Das Tool selbst ist nicht die Ursache des Problems.

Flipper Zero kann für beides verwendet werden positive und negative Ziele, ähnlich wie jedes andere Werkzeug. Es ist die Absicht hinter seiner Verwendung, die eine genaue Prüfung erfordert, nicht das Werkzeug selbst.

Ein Grund, warum es zu einfach ist, Flipper Zero die Schuld zu geben, ist dieser Ähnliche Angriffe können von mehreren Plattformen aus gestartet werden. Angreifer können Linux-Computer oder Android-Geräte mit bestimmten Apps verwenden, um die gleiche Art von Angriffen durchzuführen. Wenn man sich ausschließlich auf Flipper Zero konzentriert, werden diese alternativen Angriffsvektoren ignoriert und das größere Problem nicht angegangen.

Darüber hinaus ist es wichtig anzuerkennen, dass Flipper Zero legitime Einsatzmöglichkeiten in der Sicherheitsforschung, beim Hardware-Hacking und bei der Erforschung drahtloser Protokolle hat. Indem man es ausschließlich als Werkzeug für schändliche Zwecke darstellt, Wir spielen die potenziellen Vorteile herunter und die wertvolle Rolle, die es in den Händen verantwortungsbewusster Benutzer spielen kann.

Hervorgehobener Bildnachweis: Flipper Null.