In der sich ständig weiterentwickelnden Landschaft der Cybersicherheitsbedrohungen ist eine erschreckende neue Methode aufgetaucht, die ein erhebliches Risiko für die Datensicherheit und die Privatsphäre der Benutzer darstellt. Forscher renommierter britischer Universitäten haben einen bahnbrechenden Hack aufgedeckt, der die Stimmen von Tastenanschlägen nutzt und so die Macht des Deep Learning ausnutzt, um vertrauliche Informationen zu stehlen.

Diese Methode zeigt das alarmierende Potenzial moderner Technologie, selbst die robustesten Sicherheitsmaßnahmen zu durchbrechen.

Ihr Mikrofon setzt Sie mit einer Genauigkeit von 95 % dem Risiko von Hacks aus

In einer bahnbrechenden Studie berichtet von Piepender Computerhat ein Forscherteam britischer Universitäten eine verblüffende neue Bedrohung enthüllt: akustischen Hack. Durch die Nutzung der Fähigkeiten von Deep-Learning-Modellen haben diese Forscher die Fähigkeit demonstriert, Daten aus Tastaturanschlägen zu stehlen, die über ein Mikrofon mit einer erstaunlichen Genauigkeit von 95 % aufgezeichnet wurden. Diese Technik stellt einen besorgniserregenden Fortschritt bei Cyberangriffen dar und zeigt die ständig wachsende Raffinesse von Hacking-Methoden.

Interessanterweise sank die Vorhersagegenauigkeit nur geringfügig auf 93 %, als die Forscher Zoom zum Training ihres Klangklassifizierungsalgorithmus verwendeten. Diese geringere Genauigkeit bei Zoom ist zwar immer noch alarmierend hoch, zeigt jedoch die Vielseitigkeit und Wirksamkeit dieser Angriffsmethode auf verschiedenen Kommunikationsplattformen. Dieses Ergebnis unterstreicht die Notwendigkeit eines erhöhten Bewusstseins und einer höheren Wachsamkeit in Bezug auf die Datensicherheit, insbesondere im Zeitalter von Remote-Arbeit und virtuellen Meetings.

Wie funktioniert es?

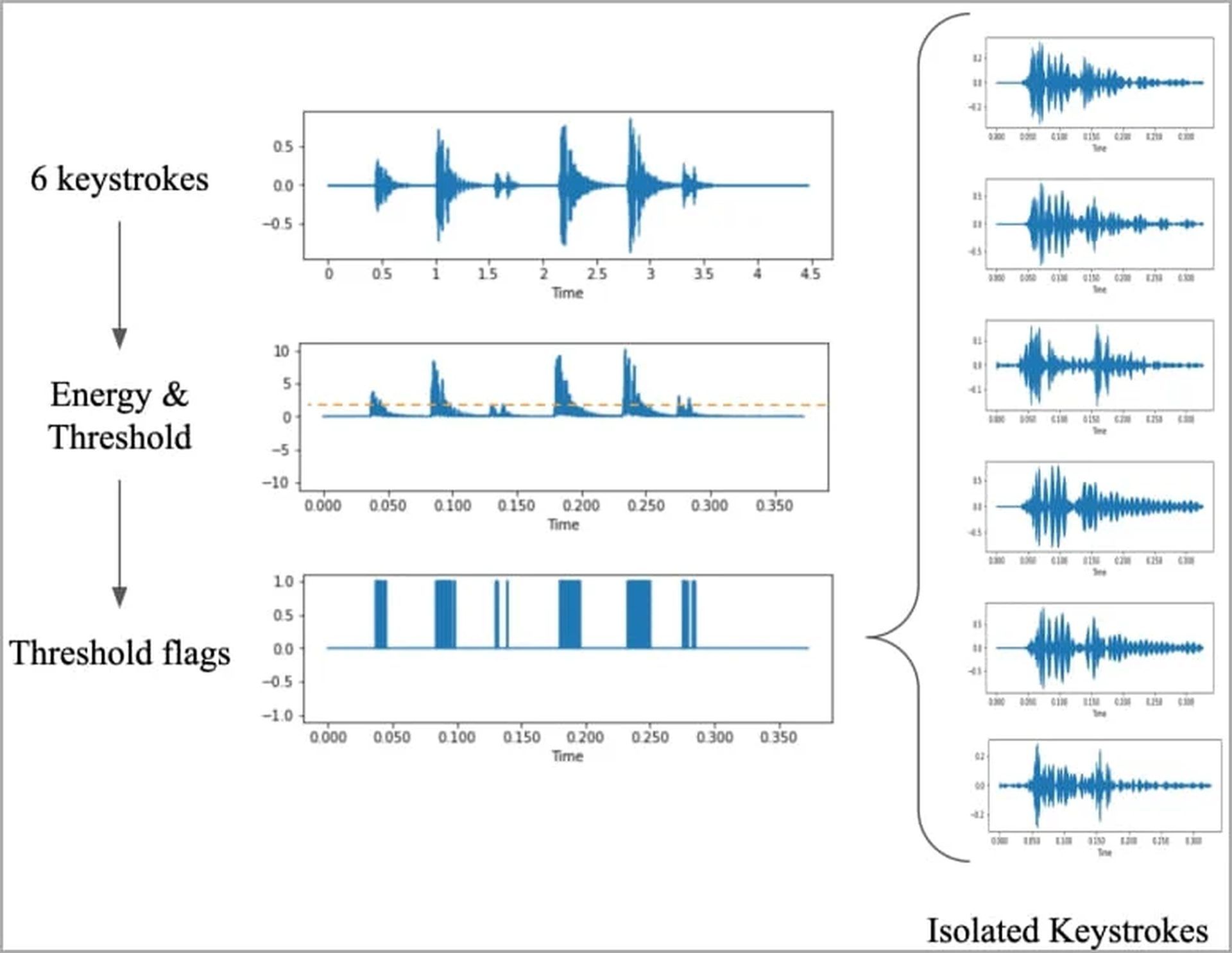

Der Angriff beginnt mit der Aufzeichnung der Tastenanschläge des Opfers, damit ein Vorhersagealgorithmus trainiert werden kann. Dies kann durch die Verwendung eines nahegelegenen Mikrofons oder durch den Einsatz von Malware geschehen, die sich Zugriff auf das Mikrofon auf dem Telefon des Ziels verschafft.

Eine andere Methode besteht darin, die Tastenanschläge der Zielperson während eines Zoom-Gesprächs heimlich zu erfassen und diese dann mit den Voicemails der Zielperson abzugleichen, um daraus abzuleiten, was die Zielperson gesagt hat.

Die Forscher zeichneten die Geräusche auf, die durch 25-maliges Tippen auf jede der 36 Tasten eines neuen MacBook Pro erzeugt wurden, um sie als Trainingsdaten zu verwenden.

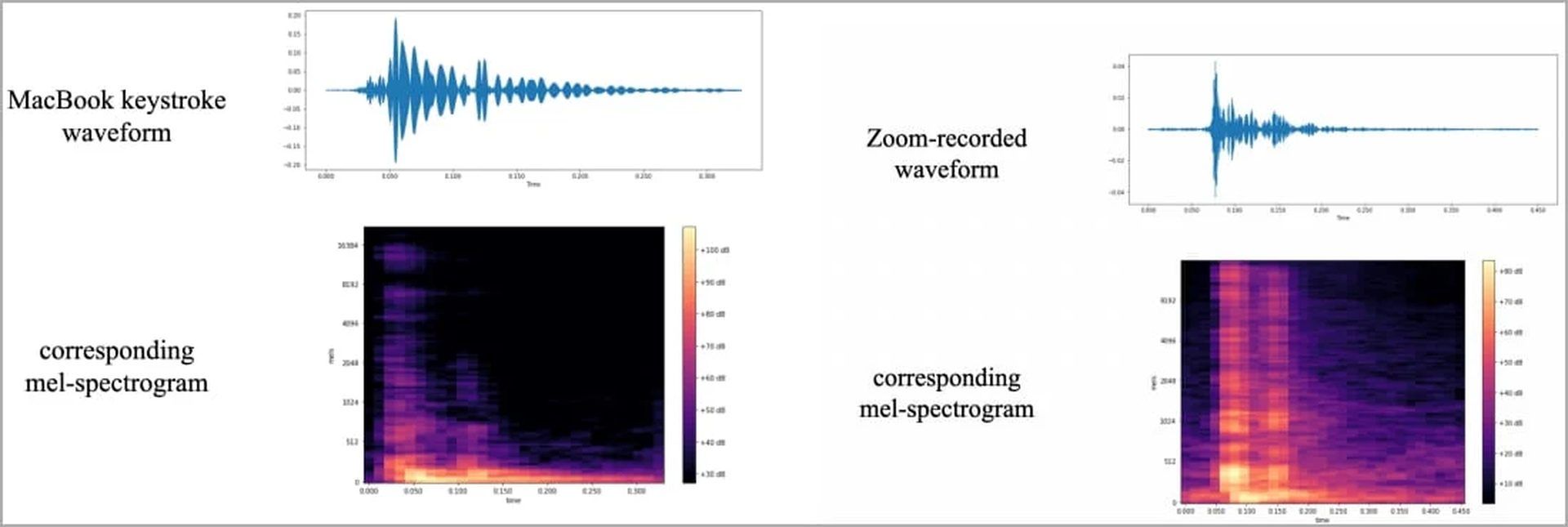

Die Aufzeichnungen wurden dann auf eine bestimmte Weise verarbeitet, um die Signale zu verbessern, die zur Erkennung von Tastenanschlägen verwendet werden können, und die resultierenden Wellenformen und Spektrogramme wurden verwendet, um die unterscheidbaren Änderungen zwischen den einzelnen Tasten visuell darzustellen.

Das Training des Bildklassifikators „CoAtNet“ mithilfe von Spektrogrammbildern erforderte einige Versuche mit Epoche, Lernrate und Datenaufteilungsparametern, um den Sweet Spot zu finden, der die höchste Vorhersagegenauigkeit lieferte.

Die Forscher führten ihre Tests mit einem iPhone 13 mini durch, das 17 cm vom Ziel Zoom entfernt war, und dem identischen Laptop, dessen Tastatur in den letzten zwei Jahren in allen Apple-Computern verwendet wurde.

Die Smartphone-Aufzeichnungen ergaben für den CoANet-Klassifikator eine Genauigkeit von 95 %, während die Zoom-Aufzeichnungen eine Genauigkeit von 93 % ergaben. Die Ergebnisse von Skype waren mit 91,7 % weniger beeindruckend, aber immer noch brauchbar.

Für detaillierte Informationen klicken Sie Hier.

Beginnt ein neuer Hack-Trend?

Der Unterschied zwischen dem Tastendruck-Voices-Hack und anderen Cyber-Bedrohungen besteht darin, dass er auf akustische Angriffe setzt. Im Gegensatz zu herkömmlichen Seitenkanalangriffen, die häufig bestimmte Bedingungen erfordern und Datenraten- und Entfernungsbeschränkungen unterliegen, sind akustische Angriffe aufgrund der weit verbreiteten Verfügbarkeit von Geräten mit Mikrofonen, die hochwertige Audiodaten erfassen können, immer einfacher geworden. Diese Zugänglichkeit hat in Kombination mit den rasanten Fortschritten beim maschinellen Lernen das Potenzial tonbasierter Seitenkanalangriffe erheblich erhöht und sie weitaus gefährlicher gemacht als bisher angenommen.

Diese neuartige Angriffsmethode trifft den Kern der Datensicherheit und gefährdet möglicherweise vertrauliche Informationen, von denen Benutzer möglicherweise annehmen, dass sie geschützt sind. Der Keystrikes-Voices-Hack bietet die Möglichkeit, Passwörter, Diskussionen, Nachrichten und andere vertrauliche Daten an böswillige Dritte weiterzugeben, was einer Vielzahl von Datenschutzverletzungen und Sicherheitskompromissen Tür und Tor öffnet.

Der dringende Aufruf zur Wachsamkeit

Da sich die Technologie weiterhin in einem beispiellosen Tempo weiterentwickelt, ist es unerlässlich, dass Einzelpersonen, Organisationen und Technologieanbieter beim Schutz vor neuen Cyber-Bedrohungen wachsam bleiben. Der Tasten-Stimmen-Hack ist eine eindringliche Erinnerung daran, dass Innovationen im digitalen Bereich in beide Richtungen wirken: Sie können uns stärken, uns aber auch beispiellosen Risiken aussetzen.

Zur Abwehr solcher Angriffe müssen strenge Maßnahmen ergriffen werden. Dazu gehören regelmäßige Software-Updates, der Einsatz robuster Verschlüsselungsmethoden und die Implementierung einer Multi-Faktor-Authentifizierung. Die einzige Möglichkeit, solche akustischen Hacks in Zukunft zu verhindern, besteht jedoch darin, online mit niemandem zu sprechen, der ein Mikrofon hat.

Darüber hinaus können Sensibilisierungskampagnen und Cybersicherheitsschulungen Einzelpersonen in die Lage versetzen, potenzielle Bedrohungen zu erkennen und effektiv darauf zu reagieren.

Abschluss

Die Entdeckung des Keyboard-Voices-Hacks durch britische Forscher wirft ein Schlaglicht auf die sich ständig weiterentwickelnde Natur von Cybersicherheitsbedrohungen. Die Fähigkeit dieser Methode, sensible Daten mithilfe tonbasierter Seitenkanalangriffe zu extrahieren, ist eine deutliche Erinnerung daran, wie wichtig es ist, Cyberkriminellen einen Schritt voraus zu sein, indem wir proaktive Maßnahmen ergreifen, um unser digitales Leben zu schützen.

Da die Technologie immer weiter voranschreitet, verschärft sich der Kampf um die Datensicherheit und erfordert gemeinsame Anstrengungen von Einzelpersonen, Organisationen und der gesamten Cybersicherheitsgemeinschaft. Nur durch Wachsamkeit, Bildung und Innovation können wir hoffen, unsere digitale Landschaft vor diesen neuen Bedrohungen zu schützen.

Hervorgehobener Bildnachweis: Trocknet Augustyns/Unsplash